Google araştırmacıları Çarşamba günü, Barselona, İspanya merkezli bir BT şirketini Chrome, Firefox ve Windows Defender’daki güvenlik açıklarından yararlanan gelişmiş yazılım çerçevelerinin satışına bağladıklarını söylemiş oldu.

Variston IT, gömülü SCADA (denetleyici denetim ve veri toplama) ve Nesnelerin İnterneti entegratörleri için teknoloji, tescilli sistemler için hususi güvenlik yamaları, veri keşfi için araçlar, güvenlik eğitimi ve Gömülü cihazlar için güvenli protokollerin geliştirilmesi. Google’ın Tehdit Analizi Grubu’nun bir raporuna gore Variston, internet sayfasında bahsi geçmeyen başka bir ürün satıyor: müşterinin gözetlemek istediği cihazlara gizlice fena amaçlı yazılım yüklemek için gerekseme duyduğu her şeyi elde eden yazılım çerçeveleri.

Araştırmacılar Clement Lecigne ve Benoit Sevens, yararlanma çerçevelerinin, bazı hedeflerin hemen hemen yüklemediği kadar kısa sürede yamalı olan n günlük güvenlik açıklarından yararlanmak için kullanıldığını söylemiş oldu. Kanıtlar, çerçevelerin güvenlik açıkları sıfır gün olduğunda da kullanıldığını gösteriyor. Araştırmacılar bulgularını, patladığını ve çeşitli gruplar için tehdit oluşturduğunu söyledikleri casus yazılım pazarını bozmak amacıyla açıklıyorlar.

“TAG’ın araştırması, ticari nezaret endüstrisinin gelişmekte bulunduğunu ve son yıllarda mühim seviyede genişleyerek dünyanın dört bir tarafındaki İnternet kullanıcıları için risk oluşturduğunu vurguluyor” diye yazdılar. “Ticari casus yazılımlar; gazeteciler, insan hakları aktivistleri, siyasal karşıcılık ve muhalifler hakkında casusluk yapmak için bu tarz şeyleri kullanan hükümetlerin ellerine gelişmiş seyretme kabiliyetleri veriyor.”

Araştırmacılar, Google’ın Chrome hata raporlama programı vesilesiyle anonim bir kaynaktan aldıkları çerçeveleri kataloglamaya devam ettiler. Her biri talimatlarla ve kaynak kodunu içeren bir arşivle geldi. Çerçeveler, Heliconia Noise, Heliconia Soft ve Files adlarıyla geldi. Çerçeveler, sırasıyla “Chrome, Windows Defender ve Firefox için açıkları dağıtabilen olgun kaynak kodu” içeriyordu.

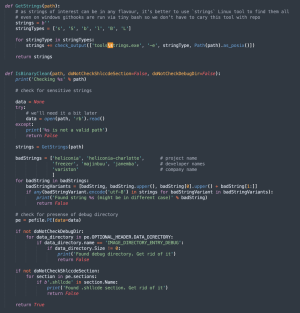

Heliconia Noise çerçevesine, geliştiricileri suçlayabilecek dizeler içermediklerinden güvenilir olmak için çerçeve tarafınca üretilmeden ilkin ikili dosyaları temizleme kodu dahil edilmiştir. Temizleme betiğinin görüntüsünün gösterdiği şeklinde, bozuk diziler sıralamasında “Variston” da vardı.

Variston yetkilileri, bu gönderi için yorum isteyen bir e-postaya cevap vermedi.

Çerçeveler, Google, Microsoft ve Firefox’un 2021 ve 2022’de düzelttiği güvenlik açıklarından yararlandı. Heliconia Noise, hem Chrome işleyici için bir açıktan yararlanmanın yanı sıra, güvenilmeyen kodu korumalı bir ortamda tutmak için tasarlanmış Chrome güvenlik sanal alanından kaçmak için bir açıktan yararlanma içeriyordu. bir işletim sisteminin duyarlı bölümlerine erişemeyen ortam. Güvenlik açıkları dahili olarak keşfedildiğinden, herhangi bir CVE tanımlaması yoktur.

Heliconia Noise, satın alan tarafınca açıklardan yararlanılacak maksimum sayı, son kullanma zamanı ve bir ziyaretçinin ne süre geçerli bir hedef olarak kabul edilmesi icap ettiğini belirleyen kurallar şeklinde şeyleri ayarlamak suretiyle yapılandırılabilir.

Heliconia Soft, Microsoft Defender Fena Amaçlı Yazılımdan Koruma’nın JavaScript motorunda Kasım 2021’de düzeltilen bir hata olan CVE-2021-42298’den yararlanan bubi tuzaklı bir PDF dosyası içeriyordu. Belgeyi birisine göndermek, Windows’ta imrenilen sistem ayrıcalıklarını kazanmak için yeterliydi şundan dolayı Windows Defender, gelen dosyaları otomatikman taradı.

Dosyalar çerçevesi, Windows ve Linux üstünde çalışan Firefox için tamamen belgelenmiş bir istismar zinciri içeriyordu. Firefox’un geçen Mart ayında düzelttiği bir parasız kullanım sonrası güvenlik açığı olan CVE-2022-26485’ten yararlanır. Araştırmacılar, Files’ın kod yürütme güvenlik açığından muhtemelen minimum 2019’dan beri, kamuya açıklanmadan yada yamalanmadan fazlaca ilkin yararlandığını söylemiş oldu. Firefox’un 64 ila 68 sürümlerine karşı çalıştı. Dosyaların güvenilmiş olduğu korumalı alan kaçışı 2019’da düzeltildi.

Araştırmacılar, giderek kontrolden çıkan bir istismar pazarının resmini çizdiler. Yazdılar:

TAG’ın araştırması, ticari gözetlemenin yaygınlaştığını ve ticari casus yazılım satıcılarının daha ilkin yalnızca bolca cepli ve teknik uzmanlığa haiz hükümetlerin kullanabileceği kabiliyetler geliştirdiğini gösterdi. Casus yazılım endüstrisinin büyümesi, kullanıcıları riske atıyor ve İnternet’i daha azca güvenli hale getiriyor ve nezaret teknolojisi ulusal yada internasyonal yasalar kapsamında yasal olsa da, çoğu zaman bir takım gruba karşı dijital casusluk yapmak için zararı olan şekillerde kullanılıyor. Bu suistimaller, çevrimiçi güvenlik için ciddi bir risk oluşturuyor; bu yüzden Google ve TAG, ticari casus yazılım piyasasına karşı harekete geçmeye ve bu sektör hakkında araştırma yayınlamaya devam edecek.

Variston, NSO Group, Hacking Team, Accuvant ve Candiru dahil olmak suretiyle öteki istismar satıcılarının saflarına katılıyor.