Aurich Lawson | Getty Resimleri

Araştırmacılar Çarşamba günü büyük bir siber güvenlik keşfini duyurdular: Güvenli Önyükleme ve diğer gelişmiş korumalar etkinleştirildiğinde ve Windows’un tamamen güncelleştirilmiş sürümlerinde çalışırken bile bir bilgisayarın önyükleme sürecini ele geçirebilen, dünyanın bilinen ilk gerçek kötü amaçlı yazılım örneği.

BlackLotus olarak adlandırılan kötü amaçlı yazılım, UEFI önyükleme seti olarak bilinir. Bu karmaşık kötü amaçlı yazılım parçaları, UEFI’yi hedefler; Birleştirilmiş Genişletilebilir Ürün Yazılımı Arabirimi— hemen hemen her modern bilgisayarın başlatılmasından sorumlu olan düşük düzeyli ve karmaşık aygıt yazılımı zinciri. Bir PC’nin aygıt sabit yazılımı ile işletim sistemi arasında köprü oluşturan mekanizma olarak UEFI, başlı başına bir işletim sistemidir. bir yerde bulunur SPI-bilgisayar ana kartına lehimlenmiş bağlı flash depolama yongası, denetlemeyi veya yama yapmayı zorlaştırır. Daha önce keşfedilen bootkit’ler gibi Kozmik İplik, MozaikRegresörVe Ay sıçraması flash depolama çipinde saklanan UEFI üretici yazılımını hedefleyerek çalışır. BlackLotus dahil diğerleri, içinde depolanan yazılımı hedefler. EFI sistem bölümü.

UEFI, bir bilgisayar açıldığında çalıştırılan ilk şey olduğu için işletim sistemini, güvenlik uygulamalarını ve ardından gelen diğer tüm yazılımları etkiler. Bu özellikler, UEFI’yi kötü amaçlı yazılım başlatmak için mükemmel bir yer haline getirir. Başarılı olduğunda, UEFI önyükleme takımları işletim sistemi güvenlik mekanizmalarını devre dışı bırakır ve işletim sistemi yeniden yüklendikten veya bir sabit sürücü değiştirildikten sonra bile bir bilgisayarın çekirdek modunda veya kullanıcı modunda çalışan gizli kötü amaçlı yazılımlardan etkilenmemesini sağlar.

Oyuncuları çekirdek düzeyinde erişime sahip neredeyse görünmez kötü amaçlı yazılımları yüklemeleri için tehdit etmek ne kadar çekici olsa da, önlerinde duran birkaç zorlu engel var. Birincisi, işletim sistemindeki veya uygulamalardaki bir veya daha fazla güvenlik açığından yararlanarak veya bir kullanıcıyı kandırarak trojenleştirilmiş yazılım yüklemesi için cihazı hacklemeleri ve yönetici sistem hakları elde etmeleri gerekliliğidir. Ancak bu yüksek çubuk temizlendikten sonra, tehdit aktörü önyükleme setini yüklemeye çalışabilir.

UEFI saldırılarının önünde duran ikinci şey, UEFI Güvenli Önyükleme, başlatma sırasında kullanılan her yazılım parçasının bir bilgisayar üreticisi tarafından güvenilir olduğundan emin olmak için kriptografik imzalar kullanan endüstri çapında bir standart. Güvenli Önyükleme, saldırganların amaçlanan önyükleme sabit yazılımını kötü amaçlı sabit yazılımla değiştirmesini önleyecek bir güven zinciri oluşturmak üzere tasarlanmıştır. Bu zincirdeki tek bir aygıt yazılımı bağlantısı tanınmazsa, Güvenli Önyükleme aygıtın başlamasını engeller.

Araştırmacılar geçmişte Güvenli Önyükleme güvenlik açıkları bulmuş olsalar da, tehdit aktörlerinin var olduğu 12 yıl boyunca korumayı atlayabildiklerine dair hiçbir gösterge olmamıştır. Şimdiye kadar.

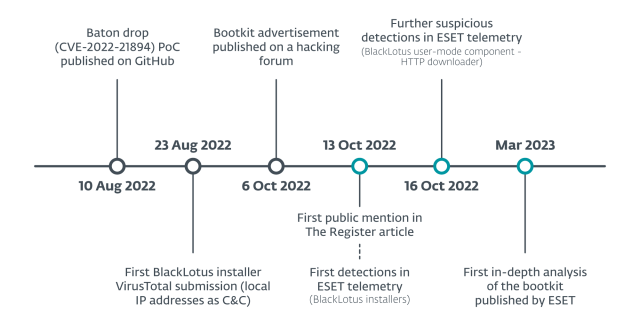

Çarşamba günü, güvenlik firması ESET’teki araştırmacılar bir derinlemesine analiz Windows 10 ve 11’in tamamen güncellenmiş sürümlerini çalıştıran tamamen güncellenmiş UEFI sistemlerinde Güvenli Önyüklemeyi atlayan dünyanın ilk vahşi UEFI önyükleme setinden. Yaratıcıların veya önyükleme setinin adını doğrudan gösteren hiçbir dize veya başka gösterge bulunmamakla birlikte, ESET araştırmacılar, neredeyse kesinlikle BlackLotus olarak bilinen bir bootkit’e karşılık geldiği sonucuna vardılar. ilan edildi geçen yıldan beri yeraltı siber suç forumlarında. Fiyat: 5.000 $ ve ardından güncellemeler için 200 $.

ESET

Güvenli Önyüklemeyi yenmek için, bootkit açıklardan yararlanır CVE-2022-21894Windows’un desteklenen tüm sürümlerinde bulunan bir güvenlik açığı Microsoft yamalı Ocak 2022’de. Olarak anılan mantık hatası Baton Bırakma keşfeden araştırmacı tarafından, başlatma sırasında Güvenli Önyükleme işlevlerini önyükleme sırasından kaldırmak için kullanılabilir. Saldırganlar ayrıca, sabit sürücüleri şifrelemek için bir Windows özelliği olan BitLocker’ın anahtarlarını elde etmek için kusuru kötüye kullanabilir.

CVE-2022-21894’ün BlackLotus yaratıcıları için özellikle değerli olduğu kanıtlanmıştır. Microsoft’un yeni yamalı yazılım yayınlamasına rağmen, savunmasız imzalı ikili dosyalar henüz UEFI iptal listesi artık güvenilmemesi gereken önyükleme dosyalarını işaretler. Microsoft nedenini açıklamadı, ancak muhtemelen bugün kullanımda olan yüzlerce savunmasız önyükleyici ile ilgisi var. Bu imzalanmış ikili dosyalar iptal edilirse, milyonlarca cihaz artık çalışmayacaktır. Sonuç olarak, saldırganlar yama uygulanmış yazılımları daha eski, güvenlik açığı bulunan yazılımlarla kolayca değiştirebildiğinden, tamamen güncellenen cihazlar savunmasız kalır.