Aurich Lawson | Getty Resimleri

Google’ın İnternet’i sekiz yeni üst düzey alan adı ile doldurmaya yönelik yakın tarihli bir hamlesi, eklemelerden ikisinin insanları kötü niyetli bağlantıları tıklamaları için kandıran çevrimiçi dolandırıcılar için bir nimet olabileceğine dair endişelere yol açıyor.

Sıklıkla TLD olarak kısaltılan üst düzey alan adı, alan adının en sağdaki bölümüdür. İnternetin ilk günlerinde, belirli bir alanın amacını, coğrafi bölgesini veya operatörünü sınıflandırmaya yardımcı oldular. Örneğin .com TLD, ticari kuruluşlar tarafından yönetilen sitelere karşılık geliyordu, .org kar amacı gütmeyen kuruluşlar için, .net İnternet veya ağ kuruluşları için, .edu okullar ve üniversiteler için vb. Birleşik Krallık için .uk, Nijerya için .ng ve Fiji için .fj gibi ülke kodları da vardır. En eski İnternet topluluklarından biri, KUYUwww.well.sf.ca.us adresinden erişilebilirdi.

O zamandan beri, İnternet etki alanlarını yöneten kuruluşlar binlerce yeni TLD’yi kullanıma sundu. İki hafta önce, Google eklendi sekiz yeni TLD toplam TLD sayısını 1.480’e çıkararak, buna göre DNS Kökünü, IP adreslemeyi ve diğer İnternet protokolü kaynaklarını denetleyen yönetim organı olan İnternet Tahsisli Numaralar Kurumu.

Google’ın yeni TLD’lerinden ikisi (.zip ve .mov), bazı güvenlik çevrelerinde küçümsemelere yol açtı. Google pazarlamacıları, amacın sırasıyla “bir şeyleri birbirine bağlamak veya çok hızlı hareket etmek” ve “resimleri ve sizi hareket ettiren her şeyi hareket ettirmek” olduğunu söylese de, bu ekler zaten tamamen farklı bir şeyi belirtmek için yaygın olarak kullanılmaktadır. Özellikle .zip, zip olarak bilinen bir sıkıştırma biçimi kullanan arşiv dosyalarında kullanılan bir uzantıdır. Bu arada .mov biçimi, genellikle Apple’ın QuickTime biçiminde oluşturulduklarında video dosyalarının sonunda görünür.

Birçok güvenlik uygulayıcısı, bu iki TLD’nin e-postalarda, sosyal medyada ve başka yerlerde görüntülendiğinde kafa karışıklığına neden olacağı konusunda uyarıda bulunuyor. Bunun nedeni, birçok site ve yazılımın “arstechnica.com” veya “mastodon.social” gibi dizeleri, tıklandığında kullanıcıyı ilgili alana yönlendiren bir URL’ye otomatik olarak dönüştürmesidir. Endişe, setup.zip veya tatil.mov gibi bir dosyaya atıfta bulunan e-postaların ve sosyal medya gönderilerinin bunları otomatik olarak tıklanabilir bağlantılara dönüştürmesi ve dolandırıcıların belirsizliği yakalamasıdır.

Güvenlik firması Proofpoint’in tehdit algılama direktörü Randy Pargman bir e-postada, “Tehdit aktörleri, başkaları tarafından dosya adlarına atıfta bulunmak için kullanılması muhtemel alan adlarını kolayca kaydedebilir,” diye yazdı. “Ardından, tehdit aktörünün başlatması (veya katılması) gerekmediği konuşmaları, insanları kötü niyetli içeriği tıklayıp indirmeye çekmek için kullanabilirler.”

Yıllarca süren kimlik avına ve aldatmaya karşı farkındalığı geri alma

Örneğin, photos.zip etki alanını kontrol eden bir dolandırıcı, insanların onlarca yıldır bir dizi görüntüyü bir zip dosyası içinde arşivleme ve ardından bunları bir e-postada veya sosyal medyada paylaşma alışkanlığından yararlanabilir. Google’ın hamlesinden önce olan photos.zip dosyasını düz metin olarak oluşturmak yerine, birçok site ve uygulama şimdi onları tıklanabilir bir alana dönüştürüyor. Tanıdıkları birinin fotoğraf arşivine eriştiğini düşünen bir kullanıcı, bunun yerine dolandırıcılar tarafından oluşturulmuş bir web sitesine yönlendirilebilir.

Pargman, “Dolandırıcılar, sayfayı herhangi biri her ziyaret ettiğinde bir zip dosyası indirecek ve kötü amaçlı yazılım gibi istedikleri herhangi bir içeriği zip dosyasına dahil edecek şekilde kolayca ayarlayabilir” dedi.

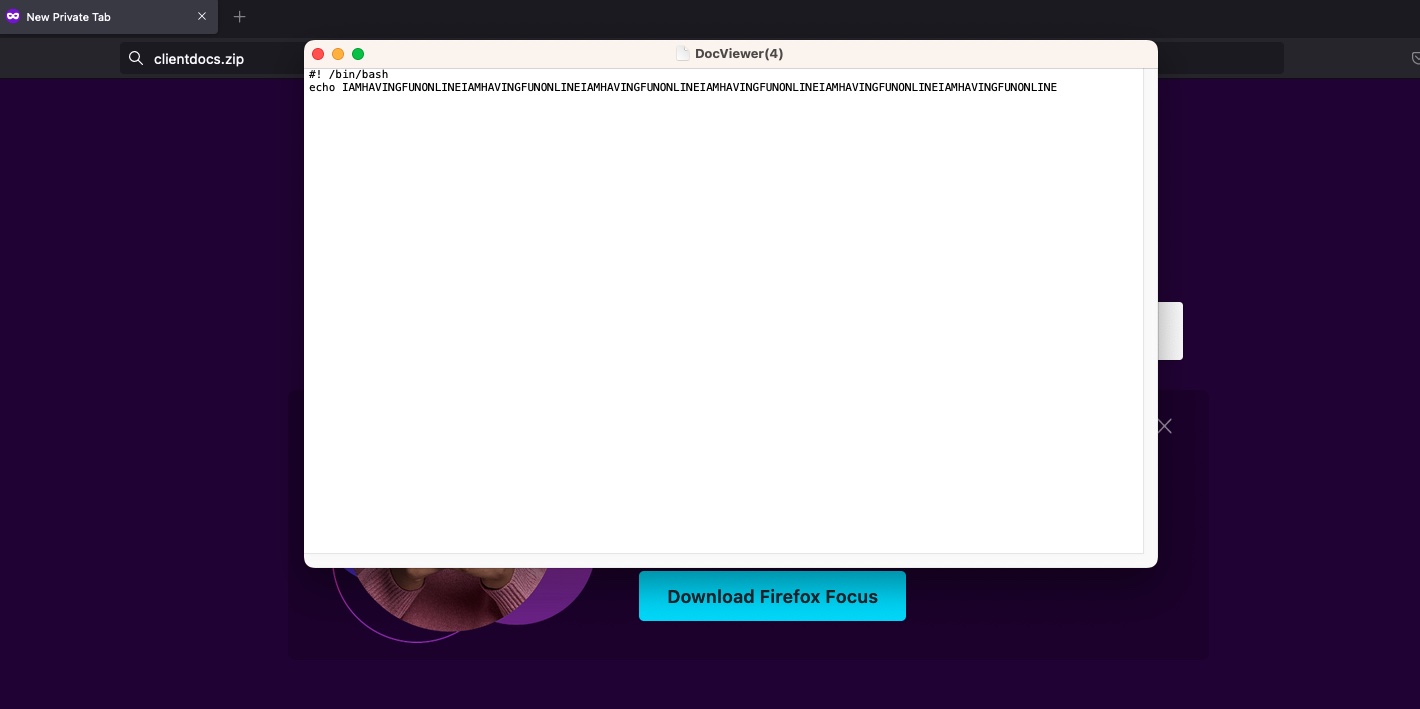

Yeni oluşturulan birkaç site, bu el çabukluğunun nasıl görünebileceğini gösteriyor. Aralarında kurulum.zip Ve steaminstaller.zipgenellikle yükleyici dosyaları için adlandırma kurallarına atıfta bulunan etki alanı adlarını kullanan. Özellikle dokunaklı clientdocs.zipaşağıdakileri okuyan bir bash betiğini otomatik olarak indiren bir site:

#! /bin/bash echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

Tehdit aktörlerinin bu tekniği o kadar komik olmayan şekillerde kullandığını tasavvur etmek zor değil.

“Tehdit aktörünün avantajı, potansiyel kurbanları bağlantıya tıklamaya ikna etmek için mesaj göndermeleri gerekmemesidir; yalnızca alan adını kaydettirmeleri, web sitesini kötü amaçlı içerik sunacak şekilde kurmaları ve pasif olarak beklemeleri yeterlidir. Pargman, insanların yanlışlıkla içeriklerine bağlantılar oluşturmasına neden oluyor” diye yazdı. “Bağlantılar çok daha güvenilir görünüyor çünkü güvenilir bir göndericiden gelen mesajlar veya gönderiler bağlamında geliyorlar.”