Yorum Mayıs ayı başlarında Google Domains, ikisi (.zip ve .mov) olmak üzere sekiz yeni üst düzey alan için destek ekledi ve güvenlik topluluğunu zor durumda bıraktı.

Bunun nedeni elbette .zip ve .mov dosya uzantılarıdır. Bu nedenle, kötü niyetli bir kişinin, diğer tehdit senaryolarının yanı sıra, bir dosya açmak yerine kötü amaçlı bir web sitesini ziyaret ederek insanların kafasını karıştırmak için bu TLD’leri kullanabileceğine dair endişeler var.

“Bobbyr” adıyla anılan bir güvenlik araştırmacısı, soruna bir örnek verdi. Google’ın hamlesiiçinde Blog yazısı Salı günü. İstismar ederek işaret ettiler bilinen bir Chrome davranışı – bir Google düzeltmemeye karar verdi – eğik çizgi olarak görüntülenen Unicode karakterli bir URL oluşturmak mümkündür – U+2215 (∕) – ancak tarayıcı URL’yi getirdiğinde eğik çizgi olarak değerlendirilmez.

Ve URL’ye @ operatörünü ekleyerek – kullanıcı bilgilerini sınırlandırmak için kullanılır (RFC 3986) URL şemasının bir parçasıdır ve çoğu modern tarayıcıda yoksayılır çünkü katıştırılmış kimlik doğrulama biraz güvensiz – bu bağlantı …

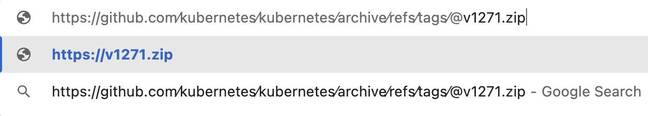

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

… olarak muamele görür…

v1271.zip

… çünkü @ sınırlayıcıdan önceki her şey kullanıcı bilgisi olarak değerlendirilir.

Ortaya çıkan v1271.zip etki alanı kaydedilebilir ve örneğin herhangi bir isteğe kötü amaçlı bir .exe dosyasıyla yanıt veren bir Flask uygulamasını barındırmak için kullanılabilir.

Bu URL ayrıştırma davranışı, yukarıdaki URL Chrome çok amaçlı adres çubuğuna yapıştırılırsa belirgindir. Chrome, kısaltılmış gerçek adresi (% işaretinin sağındaki her şey) bir arama sorgusu olarak URL’nin üstünde gösterir.

“bobbyr”, bu tekniğin, URL’nin daha da ikna edici görünmesi için @ işaretinin görünmeyen bir yazı tipi boyutuna ayarlanabildiği Gmail’in web sürümü gibi bir e-posta istemcisinde daha da etkili olabileceğini savunuyor.

Ancak diğer e-posta istemcileri farklıdır. Örneğin Apple Mail, URL’nin github.com bölümünü bir bağlantı olarak köprüler ve U+2215’te (∕) durur, bu da yanlışlıkla v1271.zip etki alanına güvenli olmayan bir bağlantı oluşmasını engeller.

Bir miktar kafa karışıklığı riski olsa da, örtüşen isimlerle ilgili pek çok sorunu tolere eden statükodan gerçekten kayda değer bir şekilde daha fazla değil. homogliflerve ilgili endişeler. Diğerlerinin de belirttiği gibi, .com bir zamanlar yaygın bir Windows dosya uzantısıydı ve Polonya için CC-TLD (.pl), Perl için dosya uzantısı olmaya devam ediyor. Saint Helena için CC-TLD (.sh) aynı zamanda kabuk betiklerinin dosya uzantısıdır ve Sırbistan Cumhuriyeti CC-TLD’sini (.rs) Rust dosya uzantısıyla paylaşır.

‘Fena değil aslında’

Microsoft’un baş yazılım mühendisi ve kıdemli tarayıcı uzmanı Eric Lawrence, yakın zamanda .zip ve .mov’un gelişini “aslında fena değil” olarak tanımladı.

kendi halinde Blog yazısı, Lawrence, uygulamalardaki otomatik hiper bağlantı mekanizmalarından (örneğin, “Tatil Fotoğrafları.zip” dosyasını karşılık gelen .zip alanını işaret eden bağlantılı metne dönüştüren e-posta istemcilerinden) muhtemelen bir miktar risk olduğuna izin verir. Bununla birlikte, bunun özellikle heyecan verici veya olası bir saldırı vektörü olmadığını iddia ediyor ve bu belirli etki alanlarını uygulama hiper bağlama rutinlerinden muaf tutmanın iyi bir fikir olabileceğini öne sürüyor.

Lawrence ayrıca, zaten kafa karıştırıcı olan URL’lerin .zip ve .mov tarafından çok daha fazla karıştırılacağına dair şüphelerini dile getirdi. “URL’ler zaten inanılmaz derecede inceve kullanıcıların bunları zihinsel olarak doğru bir şekilde ayrıştırmasına güvenmek, birden çok boyutta kaybedilen bir önermedir” dedi.

Son olarak, yeni TLD’lerin, kayıt şirketleri için daha sıkı güvenlik varsayılanları ile daha yeni etki alanlarının kullanıma sunulabilmesi açısından potansiyel bir avantaja sahip olduğunu düşünüyor. .zip ve .mov dosyalarının da dahil olduğu 40 TLD arasında olduğunu belirtiyor. HTTPS Sıkı Aktarım Güvenliği (HSTS) ön yükleme listesitarayıcılara varsayılan olarak güvenli TLS’yi otomatik olarak kullanmalarını söyler.

Google, benzer bir duyguyu bir e-postada dile getirdi. Kayıtkötüye kullanımın mümkün olduğuna izin vermek, ancak riskin tanıdık ve yönetilebilir olduğu konusunda ısrar etmek.

Bir sözcü, “Alan adları ile dosya adları arasındaki karışıklık riski yeni değil” dedi. Örneğin, 3M’nin Command ürünleri alan adını kullanır. komut.comMS-DOS ve Windows’un ilk sürümlerinde de önemli bir programdır.”

“Uygulamaların bunun için azaltmaları vardır (Google Güvenli Tarama gibi) ve bu azaltmalar .zip gibi TLD’ler için geçerli olacaktır. Aynı zamanda, yeni ad alanları, aşağıdakiler gibi genişletilmiş adlandırma fırsatları sunar: topluluk.zip Ve url.zip.

“Google, kimlik avını ve kötü amaçlı yazılımları ciddiye alıyor ve Google Kayıt Defteri, .zip dahil tüm TLD’lerimizde kötü amaçlı alanları askıya almak veya kaldırmak için mevcut mekanizmalara sahip. .zip ve diğer TLD’lerin kullanımını izlemeye devam edeceğiz ve yeni tehditler ortaya çıkarsa önlem alacağız. kullanıcıları korumak için uygun eylem.” ®