Mahkum portalının arkasında, sayfa bir cihazın http isteği göndererek internet erişimine sahip olup olmadığını belirleyen meşru bir hizmet olan Windows Test Bağlantı Göstergesine başlar.[.]com/yönlendirme. Bu site, tarayıcıyı MSN’ye yönlendirir[.]com. Perşembe gününün açıkladığı gibi:

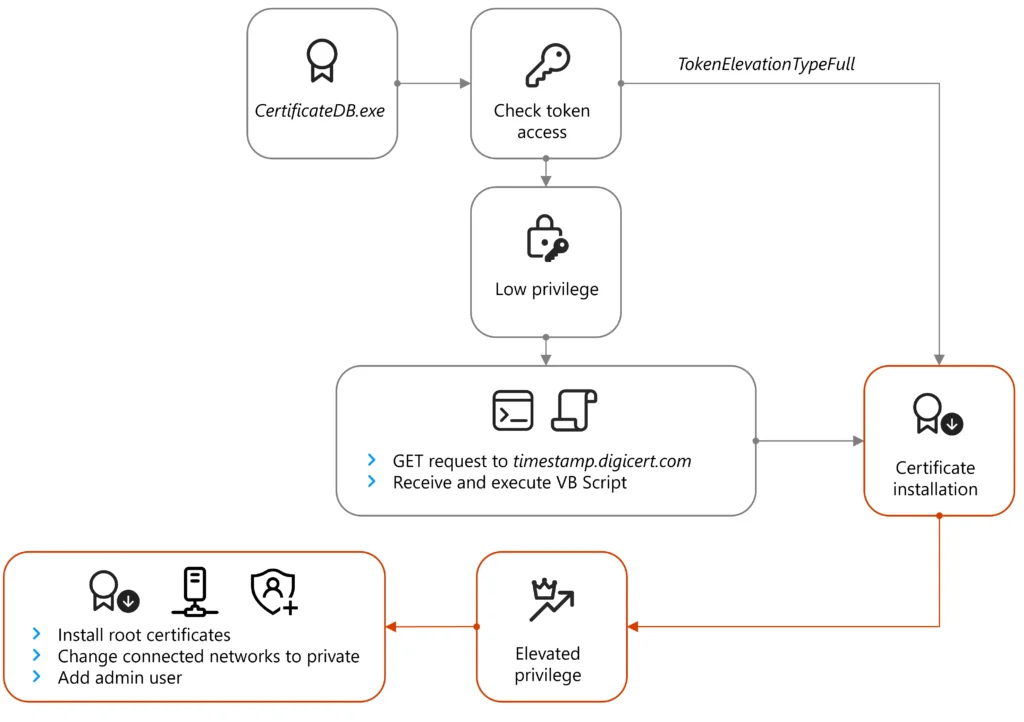

Sistem bu adreste tarayıcı penceresini açtıktan sonra, sistem muhtemelen Apolloshadow’u indirme ve gerçekleştirme hedefini gerektiren bir sertifika doğrulama hatası görüntüleyen ayrı bir kontrollü bir etki alanına yönlendirilir. Yürütmeden sonra, ApollShadow, ProcessToken’in ayrıcalık seviyesini kontrol eder ve cihaz önceden tanımlanmış yönetim ayarlarında çalışmıyorsa, kötü amaçlı yazılım, kullanıcıyı kök sertifikaları olarak maskeleyen ve ayrıcalıkları yüklemek için görevli olarak maskesi olan sertifikalı dosya adına sertifikalı dosya adını yüklemeye teşvik etmek için kullanıcının erişim açılır penceresini (UAC) görüntüler.

Aşağıdaki diyagram enfeksiyon zincirini göstermektedir:

Apolloshadow, GetTokenInformationType API, kök sertifikasını yüklemek için yeterli sistem haklarına sahip olup olmadığını kontrol etmek için. Aksi takdirde, kötü amaçlı yazılım, hxxp: //timestamp.digicert adresindeki bir sayfayı tahrif eden sofistike bir süreç kullanır.[.]com/kayıtlı olan, bu da sisteme VBScript şeklinde ikinci aşama yararlı bir yük gönderir.

Kod çözüldükten sonra, Apolloshadow kullanıcıya sisteme erişimini artırmaya çalışan bir kullanıcı erişim kontrol penceresi sunar ve sunar. (Microsoft, Perşembe günkü yazıdaki teknik hakkında daha fazla teknik ayrıntı sağlamıştır.)

ApollShadow’un zaten yeterli sistem hakkı varsa, kötü amaçlı yazılım, ana bilgisayarın özel olarak bağlandığı tüm ağları yapılandırır.

Microsoft, “Bu, ana cihaz da dahil olmak üzere çeşitli değişiklikleri, dosya paylaşımına izin vermek için algılanabilir ve rahatlatıcı güvenlik duvarı kuralları haline getiriyor.” Diyerek şöyle devam etti: “Yanal hareket için herhangi bir doğrudan girişim görmemiş olsak da, bu değişikliklerin ana nedeninin ağdaki yan hareketin zorluğunu azaltması muhtemeldir.” (Microsoft Post da bu teknik hakkında teknik ayrıntılar sağladı.)

Microsoft, enfekte olmuş cihazların zararlı sitelere güvenmesine neden olma yeteneğinin, muhtemelen istihbarat koleksiyonunda kullanılmak üzere tehdit aktörünün kalıcılığı korumasına izin verdiğini söyledi.

Şirket, özellikle hassas kuruluşlar için Moskova’da faaliyet gösteren tüm müşterilere, trafiğini güvenilir bir ISS’ye bağlanan şifreli tüneller aracılığıyla ayarlamalarını tavsiye ediyor.