Dijital Adli Tıp Dijital Adli Tıp Uzmanı ve Kazalara Yanıt Verme ve “Bu davanın en sıra dışı unsurlarından biri, bir Raspberry Pi cihazı kurmak için fiziksel erişim saldırganının kullanımı idi.” “Bu cihaz doğrudan aynı ATM ağ anahtarına bağlandı ve bankanın dahili ağına etkili bir şekilde konumlandırdı. Raspberry Pi, mobil verilere uzaktan erişime izin veren 4G modem ile donatılmıştır.”

Kalıcılığı korumak için UNC2891, sürekli bir internet bağlantısına sahip olduğu için bir posta sunucusunu tehlikeye attı. Raspberry Pi ve Backdoor Server Mail Server bu nedenle banka izleme sunucusunu aracı olarak kullanarak iletişim kurar. İzleme sunucusu, veri merkezi içindeki neredeyse tüm sunuculara erişebildiği için seçildi.

Raspberry Pi ve posta sunucusu arasında bir aracı olarak ağ izleme sunucusu.

Kredi: Grup-Ib

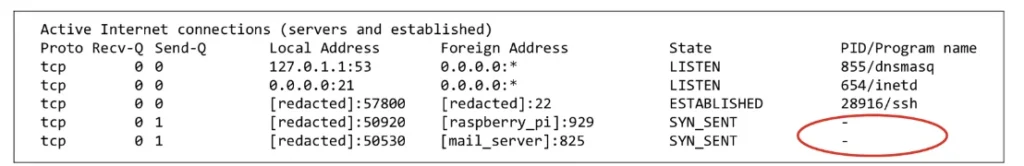

Grup-IB başlangıçta banka ağını incelediğinden, araştırmacılar izleme sunucusunda her 10 dakikada bir serbest bırakılacak bir işaret sinyali ve bilinmeyen bir cihaza bağlanma girişimleri de dahil olmak üzere bazı olağandışı davranışlar fark ettiler. Araştırmacılar bu nedenle iletişimi analiz etmek için adli bir araç kullandılar. Araç, uç noktaları bir Raspberry Pi ve posta sunucusu olarak tanımladı, ancak işaretlemeden sorumlu süreçlerin adlarını belirleyemedi.

Adli triyaj aracı, soketle ilişkili ilgili işlemin adını veya kimliğini toplayamaz.

Kredi: Grup-Ib

Araştırmacılar daha sonra işaretler gönderildiğinde sistemin hafızasını yakaladılar. İnceleme süreci şu şekilde tanımladı lightdmaçık kaynak ile ilişkili bir süreç Lightdm Ekran Yöneticisi. Süreç meşru görünüyordu, ancak araştırmacılar bunu şüpheli buldular çünkü LightDM pisti alışılmadık bir konumda kuruldu. Daha fazla araştırmadan sonra, araştırmacılar kişiselleştirilmiş arka kapı süreçlerinin araştırmacıları parfümden atmak için kasten maskelendiğini keşfettiler.

Phuong açıkladı:

Arka kapı süreci, sürecin maskelemesinin kullanılmasıyla tehdit aktörü tarafından kasıtlı olarak bulanıklaşır. Özellikle, parçaya Linux sistemlerinde yaygın olarak bulunan meşru LightDM ekran yöneticisini taklit eden “LightDM” denir. Aldatmayı iyileştirmek için süreç, örneğin meşru parametrelere benzeyen komut satırının konularıyla gerçekleştirilir,

Lightdm-Seess Child 11 19-İşletme sonrası soruşturmalar sırasında hatalı analistlerde tespit ve hatadan kaçınma girişiminde.

Bu arka kapı aktif olarak hem Raspberry Pi hem de dahili posta sunucusu kuruyordu.

Daha önce belirtildiği gibi, işlemler Linux Bind desteği kullanılarak maskelendi. Bu keşfi takiben, Grup-Ib, “T1564.013-Nescondi Artefatti: Yasal Bağlar” olarak tekniği MITER çerçeve tekniğine ekledi.

Grup-IB, tehlikeye atılan anahtarlama ekipmanının nerede bulunduğunu veya saldırganların Raspberry Pi’yi nasıl dikmeyi başardıklarını söylemedi. UNC2891, ATM anahtarlama ağını arka kapı caketap ile enfekte etme hedefine ulaşmadan önce saldırı tespit edildi ve kapatıldı.